AP1 Frühjahr 2023 Aufgabe 3 Lösung

Erarbeitet von Löw

Aufgabe 3 - Thema: IT-Sicherheit (24 Punkte) - Aufgabenstellungen

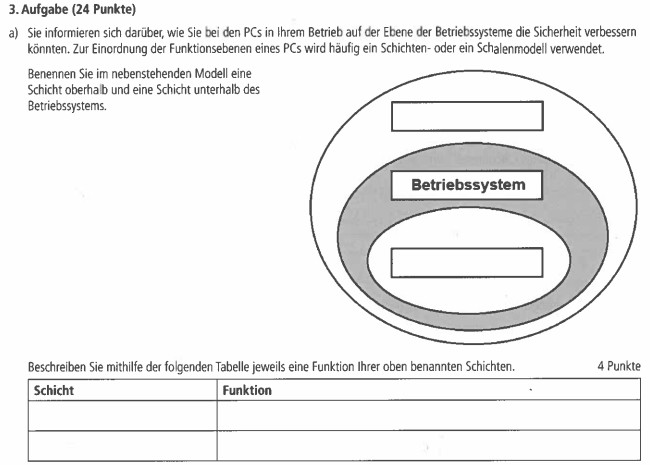

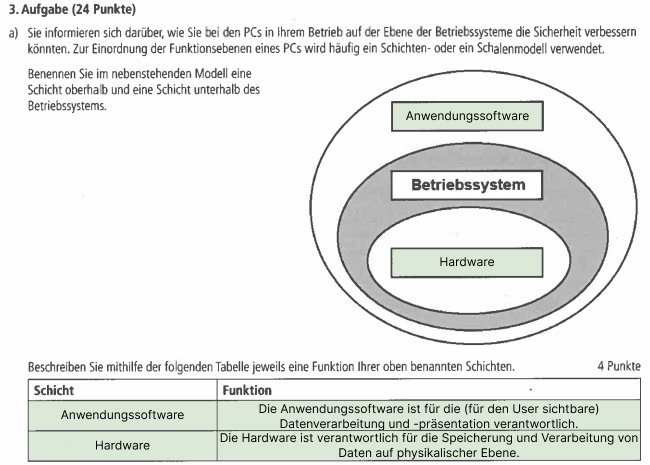

Aufgabe 3a - Funktionsebenen eines PCs (Schalenmodell) (4 Punkte)

Aufgabe 3ba - Aufgaben des BSI (2 Punkte)

Aufgabe 3bb - Härtung eines Betriebssystems: Erklärung (2 Punkte)

Aufgabe 3bc - Härtung eines Betriebssystems: Beispiele (2 Punkte)

Aufgabe 3bd - Erhöhung der IT-Sicherheit: Bordmittel (2 Punkte)

Aufgabe 3bd - Gruppenrichtlinien (4 Punkte)

Aufgabe 3ca - Erhöhung der IT-Sicherheit: Protokollierung (4 Punkte)

Aufgabe 3cb - Datenschutz bei Protokollierung (4 Punkte)

Lösung zur AP1 Aufgabe 3

Aufgabe 3a

Aufgabe 3ba

- Präventive Förderung der Informations- und Cybersicherheit

- Zertifizierung und Standardisierung für IT-Sicherheit und -Sicherheitsmanagement

Aufgabe 3bb

Unter der sogenannten "Härtung" eines Betriebssystems versteht man in der IT-Sicherheit die Sicherheit eines Systems zu erhöhen, damit dieses besser vor Angriffen Dritter geschützt ist. Dies geschieht u.a. durch Anwendung von Sicherheits- und Gruppenrichtlinien, welche z.B. die Deaktivierung von für den Betrieb unnötigen Diensten und Funktionen und die Einschränkung von Berechtigungen beinhaltet.

Aufgabe 3bc

- Entfernung bzw. Deaktivierung von für den Betrieb nicht notwendigen Komponenten

- Vergabe von strengen Systemrichtlinien

Aufgabe 3bd

- Firewall

- Integrierte Antivirus-Software (z.B. Windows Defender)

Aufgabe 3be

Gruppenrichtlinien ermöglichen es Administratoren, Einstellungen für Benutzer und Computer in einer Active Directory-Domäne zentral zu steuern. Sie dienen der Festlegung von Sicherheitseinstellungen, der automatischen Softwareverteilung und der Anpassung des Desktops. Zudem können Netzwerk- und Internetzugriffe gesteuert, Skripte zur Automatisierung implementiert und Updates des Betriebssystems zentral verwaltet werden.

Aufgabe 3ca

Durch die Protokollierung kann verfolgt werden, wer wann was heruntergeladen, installiert oder verändert hat. Dadurch ist es einfacher, Sicherheitslücken zu schließen, indem z.B. diesen Nutzern schärfere Richtlinien zugewiesen bzw. Rechte entzogen werden.

Aufgabe 3cb

Besondere Anforderungen bei der Protokollierung bzgl. des Datenschutzes beinhalten die Minimierung der erfassten Daten, die Sicherstellung der Datenintegrität sowie die Implementierung von Zugriffskontrollen und Löschfristen, um unbefugten Zugriff und eine unzulässige Verarbeitung der Daten zu verhindern.

Selbsterstellte Aufgabe - Aufgabenstellung

Situation

Ein Mitarbeiter hat einen verdächtigen Anhang in einer E-Mail geöffnet und nun zeigt sein Computer ungewöhnliches Verhalten.

Aufgabe 1

Nennen Sie drei Arten von Malware und beschreiben Sie kurz, wie jede Art funktioniert

Aufgabe 2

Beschreiben Sie zwei Sofortmaßnahmen, welche Sie ergreifen sollten, um den Vorfall zu untersuchen und zu beheben.

Selbsterstellte Aufgabe - Musterlösung

Lösung zu Aufgabe 1

-

Virus

Viren sind Programme, welche sich in andere Dateien oder Programme einfügen und sich verbreiten, indem sie beim Öffnen oder Ausführen dieser aktiviert werden. -

Wurm

Würmer sind selbstreplizierende Schadsoftware, welche sich ohne Benutzerinteraktion über Netzwerke verbreiten, indem sie Sicherheitslücken in Betriebssystemen oder Anwendungen ausnutzen. -

Trojaner

Trojaner tarnen sich als nützliche Software um Benutzer zur Installation zu verleiten. Sobald dies geschehen ist, führen sie schädliche Aktivitäten aus, wie z.B. das Stehlen von Daten oder das Öffnen von Hintertüren für Angreifer.

Lösung zu Aufgabe 2

Der betroffene Computer sollte vom Netzwerk getrennt werden, um eine weitere Verbreitung von z.B. Viren oder Würmern zu vermeiden. Ebenfalls sollte sofort ein vollständiger Virenscan mit aktueller Antivirensoftware durchgeführt werden.